BLOQUE I: RESGUARDAR LA INFORMACIÓN

OBJETIVO: MANIPULAR MEDIOS DE ALMACENAMIENTO Y RESGUARDO DE INFORMACIÓN

1.1. ESTABLECER POLÍTICAS DE RESGUARDO DE INFORMACIÓN.

1.2 RESGUARDA LA INFORMACIÓN CONFORME A LOS REQUERIMIENTOS.

¿Que información resguardar?

Actualmente uno de los aspectos más importantes en el manejo de la información es la seguridad. Dentro de los aspectos aplican a la seguridad de la información se encuentra la generación de resguardos o respaldos; y es que en la actualidad la importancia de la información es tal, que muchas organizaciones la guardan en verdaderas fortalezas, auténticamente como su tesoro más preciado.

El primer factor que se debe establecer para abordar el dilema de la información a resguardar, es clasificar el tipo de información o datos con los que el centro u organización opera y establecer un esquema por orden de importancia. Un ejemplo podría ser:

- Archivos para la

producción

- Archivos del sistema

operativo en uso

- Archivos para el

desarrollo de nuevos sistemas.

Políticas de Resguardo

Una vez clasificado el tipo de archivos y su importancia se establecerá una identificación muy precisa, para determinar los esquemas de respaldo. Estos esquemas que se convierten en políticas de resguardo, consideran tres aspectos esenciales que son: la ubicación física, la frecuencia del resguardo y la nomenclatura de los archivos y etiquetado de los medios de almacenamiento.Lo ideal es que nunca sufra pérdidas de información. Pero para que esto se cumpla es importante cumplir con todos y cada uno de los puntos que aquí se detallan:

Seguridad del Hardware

Seguridad edilicia

Seguridad interna

Mantenimiento Preventivo

Seguridad de Redes

Seguridad de la Base de Datos

Seguridad de la base de datos

Seguridad de los archivos de la base de datos

Seguridad en el Sistema informático

Seguridad en el Sistema Operativo

Seguridad de servidores

Seguridad de PCs Clientes

Seguridad Antivirus: Definición de política de antivirus

Seguridad de los documentos informáticos de la empresa: Política de almacenamiento de documentos informáticos.

Seguridad de los archivos en papel que respaldan la base de datos: Política de almacenamiento de archivos en papel

Resguardo de la información

Resguardo de Hardware

Resguardo de Software

Resguardo de la base de datos

Resguardo de los documentos informáticos

Otros consejos útiles

pueden ser:

Respaldar la

información en un USB, realizando una copia completa de los archivos.

Efectuar los

respaldos cada semana en los dispositivos y en la memoria. Ejecutar una práctica de ejercicio una vez al mes ya sea por restricción económica o de tiempo.

Llevar a cabo los respaldos a media noche.

Utilizar un disco duro externo de 500gb para almacenar información de los demás redundancia.

Utilizar 2 maquinas para almacenar datos.

Utilizar un CD o DVD para respaldar datos financieros los servicios de Internet prestados.

Utilizar el software de respaldo auto jave 1.0 comunications inc.

1.3.

SELECCIONAR LA

UBICACIÓN FÍSICA DE LOS RESPALDOS.

La ubicación

física e instalación de un Centro de Cómputo en una empresa depende de muchos

factores, entre los que podemos citar: el tamaño de la empresa, el servicio que

se pretende obtener, las disponibilidades de espacio físico existente o

proyectado, etc. Generalmente, la instalación física de un Centro de Cómputo

exige tener en cuenta por lo menos los siguientes puntos:

Local físico.

Donde se analizará el espacio disponible, el acceso de equipos y personal,

instalaciones de suministro eléctrico, acondicionamiento térmico y elementos de

seguridad disponibles.

Espacio y

movilidad. Características de las salas, altura, anchura, posición de las

columnas, posibilidades de movilidad de los equipos, suelo móvil o falso suelo,

etc.

Iluminación. El sistema de iluminación debe ser apropiado para evitar reflejos en las pantallas, falta de luz en determinados puntos, y se evitará la incidencia directa del sol sobre los equipos.

Iluminación. El sistema de iluminación debe ser apropiado para evitar reflejos en las pantallas, falta de luz en determinados puntos, y se evitará la incidencia directa del sol sobre los equipos.

Tratamiento

acústico. Los equipos ruidosos como las impresoras con impacto, equipos de aire

acondicionado o equipos sujetos a una gran vibración, deben estar en zonas

donde tanto el ruido como la vibración se encuentren amortiguados.

Seguridad física

del local. Se estudiará el sistema contra incendios, teniendo en cuenta que los

materiales sean incombustibles (pintura de las paredes, suelo, techo, mesas,

estanterías, etc.). También se estudiará la protección contra inundaciones y

otros peligros físicos que puedan afectar a la instalación.

Suministro

eléctrico. El suministro eléctrico a un Centro de Cómputo, y en particular la

alimentación de los equipos, debe hacerse con unas condiciones especiales, como

la utilización de una línea independiente del resto de la instalación para

evitar interferencias, con elementos de protección y seguridad específicos y en

muchos casos con sistemas de alimentación ininterrumpida (equipos electrógenos,

instalación de baterías, etc.).1.3.1 UTILIZA LOS DIFERENTES MEDIOS

DE ALMACENAMIENTO PARA EL RESGUARDO

DE INFORMACIÓN.

Con

respecto a la ubicación física debe determinarse que archivos por su

importancia requieren:

·

Resguardo local.

·

Resguardo fuera de sitio.

Los archivos con resguardo local son aquellos que por la naturaleza de los procesos de la instalación y la operación, deben estar disponibles en el momento oportuno para la producción diaria. Se debe tener en cuenta que estos archivos tengan siempre sus respaldos, sobre todo los que se actualizan con frecuencia.

Los archivos con resguardo fuera de sitio, serán aquellos que por su importancia en la historia de la instalación u operación sean vitales en casos de pérdida o daños de los archivos locales, y que se puedan reponer rápidamente. Estos archivos deberán estar en una bóveda contra accidentes, fuera y distante del centro de cómputo, donde se mantengan los respaldos para proteger cualquier desastre.

Los procedimientos de resguardo deberán comenzar con un respaldo completo, el cual deberá repetirse una vez por semana, a parte de esto, se pueden hacer una serie de respaldos parciales, ya sea incremental (archivos que han cambiado desde el último respaldo parcial) o diferencial (archivos que han cambiado desde el último respaldo completo).

1.4 ESTABLECER LA FRECUENCIA DEL

RESGUARDO.

c) Los utilitarios y paquetes de software de base necesarios para que la aplicación se ejecute.

d) Los programas que componen la aplicación.

e) Los archivos y/o bases de datos del sistema.

f) Horario de ejecución de la copia de resguardo.

c) Frecuencia: anual, mensual, semanal, diaria

d) Número de secuencia o lote

e) Tipo de backup

f) Nombre del sistema o aplicativo y otros datos necesarios para su fácil reconocimiento.

3) Se llevará un registro diario de las cintas en uso indicando al menos,

a) Fecha de ejecución del resguardo.

b) Qué cintas integran el backup de los equipos.

c) Cantidad de veces que se usó la cinta.

d) Lugares asignados para su guarda.

El área responsable de Seguridad Informática revisará periódicamente que se cumpla con este registro en tiempo y forma.

c) Se realizará un backup del sistema completo cada SIETE (7) días corridos.

9) Se efectuarán pruebas de recuperación de las copias de resguardo al menos una vez cada TREINTA (30) días corridos. Estas pruebas servirán para constatar que se puedan obtener correctamente los datos grabados en la cinta al momento de ser necesarios, de forma de garantizar su propósito.

1) Todo sistema deberá

contar con la documentación de los procedimientos de resguardo y recuperación

antes de entrar en producción. La misma

será controlada por el área responsable de la Seguridad Informática para

verificar que es clara, completa y contempla como mínimo la recuperación de los

siguientes elementos:

a)

El reemplazo de los servidores críticos.

b)

El sistema operativo y su configuración (parámetros, file systems, particiones,

usuarios y grupos, etc.).c) Los utilitarios y paquetes de software de base necesarios para que la aplicación se ejecute.

d) Los programas que componen la aplicación.

e) Los archivos y/o bases de datos del sistema.

f) Horario de ejecución de la copia de resguardo.

No se pondrá

en producción ningún sistema que no cumpla este requerimiento.

2) Todas las copias de resguardo

deberán estar claramente identificadas, con etiquetas que indiquen como mínimo

a) Equipo al que

pertenecen

b) Fecha y hora de

ejecuciónc) Frecuencia: anual, mensual, semanal, diaria

d) Número de secuencia o lote

e) Tipo de backup

f) Nombre del sistema o aplicativo y otros datos necesarios para su fácil reconocimiento.

3) Se llevará un registro diario de las cintas en uso indicando al menos,

a) Fecha de ejecución del resguardo.

b) Qué cintas integran el backup de los equipos.

c) Cantidad de veces que se usó la cinta.

d) Lugares asignados para su guarda.

El área responsable de Seguridad Informática revisará periódicamente que se cumpla con este registro en tiempo y forma.

4) Todos los

procedimientos de respaldo deberán generar un log en el equipo que permita la

revisión del resultado de la ejecución, y dentro de lo posible, se realizarán

con la opción de verificación de integridad (lectura posterior a la escritura.)

5) Los sitios donde se

almacenen las copias de resguardo deberán ser físicamente seguros, con los

controles físicos y ambientales según normas estándares; los soportes ópticos o

magnéticos deben guardarse dentro de un armario o caja de seguridad ignífugo.

6) Se generarán en

lo posible DOS (2) copias de resguardo,

guardando una de ellas en un edificio diferente al del ámbito de

procesamiento, en un lugar que cumpla con los requerimientos mencionados en el

punto 5) y a distancia tal que la ocurrencia de cualquier contingencia en uno

no afecte al otro. En caso de tener solo una copia esta debe ser llevada fuera

del ámbito de procesamiento de la forma anteriormente mencionada.

El traslado de las cintas debe ser realizado por

personal debidamente autorizado, utilizando los accesos habilitados para

movimiento de insumos.

7) Se realizarán copias

de resguardo del sistema completo de acuerdo a lo indicado en la frecuencia

asignada a cada aplicación o sistema, previendo la conservación de estos

backups por el período de tiempo también estipulado previamente conforme a la

criticidad de la información.

8) En el caso de

utilizar backups incrementales se deberá tener en cuenta lo siguiente:

a)

Se documentará la identificación de secuencia de los backups incrementales.

b)

Deberán existir controles para prevenir la carga de cintas en una secuencia

equivocada.c) Se realizará un backup del sistema completo cada SIETE (7) días corridos.

9) Se efectuarán pruebas de recuperación de las copias de resguardo al menos una vez cada TREINTA (30) días corridos. Estas pruebas servirán para constatar que se puedan obtener correctamente los datos grabados en la cinta al momento de ser necesarios, de forma de garantizar su propósito.

Las pruebas se

deberán formalizar en un acta escrita y firmada por el responsable del sector

técnico y el encargado de realizar la recuperación.

Eventualmente el

área responsable de la Seguridad Informática presenciará las pruebas y firmará

el acta.

10)

Los servidores críticos deberán contar con RAIDs de discos, a los efectos de

que la información sensible no se vea afectada por potenciales desperfectos en

los discos.

11) Para el caso de aplicaciones

críticas se implementarán técnicas de replicación automática, por hardware o

software, de forma tal que si el equipo/base de datos principal deje de

funcionar el equipo/base de datos espejo tome el control inmediatamente.

12)

Los períodos de retención de la información histórica son los siguientes:

Fuentes y

base de datos: perpetuo

Lotes de

TRANSAF: perpetuo.

Actividades

de los usuarios y pistas de auditoría: TRES (3) años.

13) El resguardo de la información

histórica se realizará utilizando soportes ópticos de referencia no

reutilizables (CDs, etc).

14)

Los procedimientos de generación y grabación de estos archivos serán

automáticos, a fin de evitar su modificación.

1.4.1 APLICA COPIAS DE SEGURIDAD AUTOMÁTICAS A

LOS DOCUMENTOS.Para una computadora casera, podrías necesitar respaldar tus programas cuando los instalas la primera vez, más respaldos mensuales ocasionales de cualquier documento elaborado que sea importante para ti.

Para una

computadora que además se utiliza para el trabajo, por ejemplo para llevar la

contabilidad, elaborar documentos y algo de envío de información, tus respaldos

deben ser semanales para conservar tu información adecuadamente.

Para una

computadora de oficina, en la que procesamos información importante, se

recomienda respaldar en forma incremental al final de cada día, con un segundo

conjunto de respaldos completos semanales.

Si tienes

una computadora servidor de red que maneja los documentos de media docena de personas

en un grupo de trabajo, necesitarás hacer un respaldo completo cada día.

1.5.- ELABORAR RESPALDOS DE INFORMACIÓN.

El último

aspecto que las políticas de resguardo toman en cuenta, es la nomenclatura de

los archivos y el etiquetado de los medios de almacenamiento. La identificación

individual de cada archivo es uno de los puntos débiles, si no hay una

planeación adecuada; es decir, la consistencia, seguridad y asignación de una

nomenclatura moderada, pero que incluya los datos suficientes que nos permitan

saber:

·

¿qué archivos es?

·

¿a quién corresponde?

·

¿qué tipo de archivo es? y

·

¿en dónde se encuentra el archivo?

Es deber

de cada organización utilizar el nombre del archivo adecuado, para que la

recuperación de los mismos no se convierta a la larga en un proceso agotador.

Es momento de determinar un nuevo tipo de clasificación de la información de

una empresa, ya que es vital para mantener una adecuada identificación de los

archivos que la contienen.

La información que podría ser conocida y utilizada sin autorización por cualquier persona, empleado de la empresa o no, tiene el nivel de información sin clasificar o ninguna.

La información que, sin poder ser que ser etiquetado con el más alto nivel de clasificación de la información que contenga. Los medios de almacenamiento no desmontables no necesitan ser marcados con etiqueta de clasificación. La información transmitida por medio de redes de comunicaciones (correo electrónico, teléfono, fax, etc.) debe ser marcada de acuerdo con el más alto nivel de clasificación de la información que contenga.

Guardar información clasificada en cualquier sistema o medio de almacenamiento supone, tenerlo publicada, puede ser conocida y utilizada por todos los empleados y algunos colaboradores externos autorizados, y cuya divulgación o uso no autorizados podría ocasionar pérdidas leves y asumidas por la empresa, está en el nivel de información de uso interno.

La información que sólo puede ser conocida y utilizada por un grupo de empleados, que la necesiten para realizar su trabajo, y cuya divulgación o uso no autorizados podría ocasionar pérdidas significativas, materiales o de imagen, tiene el nivel de Confidencial.

La información que sólo puede ser conocida y utilizada por un grupo muy reducido de empleados, generalmente de la alta dirección de la empresa, y que su divulgación o uso no autorizados podría ocasionar graves pérdidas materiales o de imagen, está en el nivel de información Secreta o Reservada. Cada medio de almacenamiento desmontable (cintas, cartuchos, disquetes, etc.), que contenga información clasificada, tiene s medios físicos y lógicos adecuados para protegerla; no permitir su acceso público; limitar el acceso a esta información.

1.5.1 EVITA QUE SE MUESTREN LOS DOCUMENTOS RECIENTES.

Hacemos clic en Botón de inicio de Office --> Opciones de Word --> Pestaña Avanzadas --> En el 4º apartado Mostrar, veremos la opción Mostrar este número de documentos recientes, si no queremos que se muestre ninguno lo ponemos a 0.

1.6 MANIPULAR UTILERÍAS DE RECUPERACIÓN

Y RESTAURACIÓN DE INFORMACIÓN

1.6.1 RECUPERA ARCHIVOS PERDIDOS.

1.6.2 RECUPERA ARCHIVOS DAÑADOS.

1.6.3 RECUPERA ARCHIVOS ELIMINADOS DE LA PAPELERA DE RECICLAJE.

1.6.4 RECUPERA ARCHIVOS EN DISPOSITIVOS FORMATEADOS.

1.6.1 RECUPERA ARCHIVOS PERDIDOS.

1.6.2 RECUPERA ARCHIVOS DAÑADOS.

1.6.3 RECUPERA ARCHIVOS ELIMINADOS DE LA PAPELERA DE RECICLAJE.

1.6.4 RECUPERA ARCHIVOS EN DISPOSITIVOS FORMATEADOS.

Los archivos eliminados ubicados en los discos duros, tarjetas flash o los

mismos emails pueden ser recuperados muy fácilmente.¿Cuántas veces

eliminamos fotos de la tarjeta Flash de la cámara digital sin darnos cuenta o

pensando que la habíamos pasado a la PC? ¿Cuántas otras veces borramos

documentos o trabajos del disco duro que luego necesitamos? ¿Cuántas veces

sobrescribimos el pendrive pensando que habíamos trasladado la información?

¿Cuántos emails eliminamos sin darnos cuenta? Y todo esto pensando que no

podríamos recuperar nunca más ese material...

Generalmente cuando creemos que eliminamos algo del PC (accidentalmente o bien de manera consciente) el archivo no queda totalmente "destruido" lo que hace posible que este pueda ser recuperado. Este hecho tiene su lado positivo (ya que nos puede ahorrar más de un dolor de cabeza) aunque también el negativo, ya que permitirá a otros usuarios expertos acceder a una información que nosotros dábamos por eliminada.

La papelera de reciclaje

Cuando eliminamos un fichero este automáticamente se coloca en la papelera de reciclaje. Nada más fácil que acudir a este lugar (es facil descubrirlo en nuestro escritorio por su icono muy claro) y desde allí restaurar el archivo. La recuperación del archivo es total volviendo a aparecer en "Mi PC" o en el "Explorador de Windows" en el directorio donde estaba anteriormente.

Sin embargo podría darse el caso de que hayamos vaciado la paplera para liberar espacio, bien manualmente o a través de las herramientas que nos ofrece el sistema operativo. Aún quedan posibilidades para recuperarlo (si no hemos sobrescrito ese espacio), vamos a ver como.

Recuperando los archivos eliminados de la papelera

Tal como hemos dicho anteriormente Windows no elimina totalmente el fichero aunque hubiesemos ordenado vaciar la papelera, simplemente sustituye la primera letra del nombre de cada archivo en el sistema de archivos del disco, para no volver a reconocerlo y seguidamente marca todo el espacio ocupado por el archivo como segmentos disponibles, y designa al archivo como susceptible de escribírsele encima.

Si trabajamos con Windows XP podemos restaurar estos archivos manualmente:

1. Desde Inicio, Ejecutar, escribir MSCONFIG y pulsar Enter.

2. En la solapa "General", oprimir el botón "Expandir archivo"

3. En "Archivo para restaurar" escribir el nombre del archivo a restaurar. Ej.: NOMBRE.XXX

4. En "Restaurar desde" escribir el camino completo a los archivos de instalación de Windows (en el CD, generalmente es D:I386, si la unidad de CD fuera la D:, de lo contrario, buscar su ubicación en el disco rígido, donde se suelen copiar antes de una instalación).

5. En "Guardar archivo en" asegurarse de tener C:WINDOWSSYSTEM32, o la carpeta donde Windows guarda el archivo a recuperar (System32 es la ubicación por defecto para los archivos del sistema en Windows XP)

6. Hacer clic en "Aceptar".

7. Repetir los pasos 2 a 6 para extraer los archivos que sean necesarios

Generalmente cuando creemos que eliminamos algo del PC (accidentalmente o bien de manera consciente) el archivo no queda totalmente "destruido" lo que hace posible que este pueda ser recuperado. Este hecho tiene su lado positivo (ya que nos puede ahorrar más de un dolor de cabeza) aunque también el negativo, ya que permitirá a otros usuarios expertos acceder a una información que nosotros dábamos por eliminada.

La papelera de reciclaje

Cuando eliminamos un fichero este automáticamente se coloca en la papelera de reciclaje. Nada más fácil que acudir a este lugar (es facil descubrirlo en nuestro escritorio por su icono muy claro) y desde allí restaurar el archivo. La recuperación del archivo es total volviendo a aparecer en "Mi PC" o en el "Explorador de Windows" en el directorio donde estaba anteriormente.

Sin embargo podría darse el caso de que hayamos vaciado la paplera para liberar espacio, bien manualmente o a través de las herramientas que nos ofrece el sistema operativo. Aún quedan posibilidades para recuperarlo (si no hemos sobrescrito ese espacio), vamos a ver como.

Recuperando los archivos eliminados de la papelera

Tal como hemos dicho anteriormente Windows no elimina totalmente el fichero aunque hubiesemos ordenado vaciar la papelera, simplemente sustituye la primera letra del nombre de cada archivo en el sistema de archivos del disco, para no volver a reconocerlo y seguidamente marca todo el espacio ocupado por el archivo como segmentos disponibles, y designa al archivo como susceptible de escribírsele encima.

Si trabajamos con Windows XP podemos restaurar estos archivos manualmente:

1. Desde Inicio, Ejecutar, escribir MSCONFIG y pulsar Enter.

2. En la solapa "General", oprimir el botón "Expandir archivo"

3. En "Archivo para restaurar" escribir el nombre del archivo a restaurar. Ej.: NOMBRE.XXX

4. En "Restaurar desde" escribir el camino completo a los archivos de instalación de Windows (en el CD, generalmente es D:I386, si la unidad de CD fuera la D:, de lo contrario, buscar su ubicación en el disco rígido, donde se suelen copiar antes de una instalación).

5. En "Guardar archivo en" asegurarse de tener C:WINDOWSSYSTEM32, o la carpeta donde Windows guarda el archivo a recuperar (System32 es la ubicación por defecto para los archivos del sistema en Windows XP)

6. Hacer clic en "Aceptar".

7. Repetir los pasos 2 a 6 para extraer los archivos que sean necesarios

Herramientas y aplicaciones para recuperar

archivos

Otra opción para recuperar un archivo borrado es utilizar una herramienta que restaure el nombre original del archivo y vuelva a marcar los segmentos antes de que Windows o una de sus aplicaciones le escriba encima.

Si se utiliza Windows XP o 2000, hay que asegurarse de que el programa elegido sea capaz de leer el sistema de archivos de su disco duro, ya sea FAT32 o NTFS. Si no se está seguro del tipo de formato que usa el disco rígido, ir a Mi PC, pulsar el botón derecho sobre el icono de la unidad de discos, seleccione Propiedades y mirar a la derecha de “Sistema de archivos”.

Cuando se formatea el disco rígido, se crea el índice que localiza a cada archivo en la unidad de disco. Windows 98 y Windows Me usan el sistema de archivos FAT o FAT32. Windos XP y 2000 usan FAT32 o el Sistema de Archivos de NT (NTFS). Este índice es conocido como la Tabla de asignación de archivos (FAT) en FAT32 y la Tabla de archivos maestra (MFT) en NTFS. Si cualquiera de éstas es dañada por un virus o se le escribe encima completamente al formatear la unidad, Windows no tiene manera de localizar los archivos de la unidad.

Un programa de recuperación de datos puede restaurar la FAT o la MFT usando copias de seguridad, o reconstruir el índice. Pero si el índice no se puede arreglar, un buen programa de recuperación todavía pudiera examinar la unidad de discos para identificar y recuperar algunos de sus archivos perdidos. Servicios online como herramientas que pueden descargarse de internet nos ayudaran a arreglar el percance y restaurara la información accidentalmente eliminada.

Estas son algunas de las posibilidades:

Servicios Onlinee-ROL: es un servicio online que en pocos segundos busca en la unidad seleccionada de la PC (el rígido, un disquete, unidad Flash, etc.), indica cuáles son posibles de recuperación y lo hace. Todo en pocos minutos y español.

Sólo es cuestión de ir a "Recuperar archivos", esperar a que se presente el navegador del sistema con el detalle de todos los archivos o carpetas de la unidad indicada. Luego, los que tengan la marca roja indican que es material oportunamente borrado pero posible de ser recuperado. Se selecciona, se ordena recuperar, se elige un destino para el archivo recuperado y listo.

Aplicaciones

Existe un buen número de aplicaciones gratuitas que pueden descargarse de la red, como son:INSPECTOR File Recovery 4.0 Funciona tanto para sistemas FAT 12/16/32 o NTFS. Encuentra automáticamente las unidades de disco aunque los sectores de booteo o la tabla de asignación de archivos (FAT) hayan sido borrados o estén defectuosos, reconstruye los archivos con la hora y fecha originales, guarda datos reconstruidos de unidades de red y reconstruye datos en los que no exista posible indicación del directorio al que pertenecen. PC Inspector File Recovery es multilingüe e incluye el idioma español.Handy Recovery: es muy fácil de usar y rápido pero no trabaja con otras unidades como ZIP o tarjetas Flash. Contiene herramientas de filtro que permiten presentar en la interfaz sólo los archivos o carpetas posibles de ser recuperados. Resulta muy interesante la completa información que presenta la ventana de trabajo que permite ver la fecha de creación de los archivos, por ejemplo, incluso tras varias regrabaciones. Además recupera archivos eliminados por virus o problemas de soft.Restoration Antes de comenzar su tarea, este programa escanea la unidad, presenta una lista de todos los archivos recuperables y luego sólo es cuestión de seleccionar los que se necesitan e indicar dónde ubicarlos. El programa no requiere instalación, funciona de manera autónoma y, una de sus características más interesantes, se puede correr desde un disquete. Esta aplicación es totalmente gratuita, compatible con sistemas de archivo FAT y NTFS y con tarjetas de memoria de cámaras fotográficas.PC Inspector Smart Recovery: Es una herramienta específica para recuperar datos eliminados de unidades de memoria del tipo tarjeta como las Flash, Smart Media, SONY Memory Stick, IBM Micro Drive, Multimedia Card, Secure Digital Card(SD) y otras similares que se utilizan especialmente en cámaras de fotos o de video digitales. Permite recuperar no sólo imágenes sino también video y sonido. Soporta los formatos de imagen .JPG, .TIF, .BMP, .GIF, Canon .CRW , Fuji .RAF , Olympus .ORF (E-XX), Olympus .ORF (C5050), Kodak .DCR, Minolta .MRW, Nikon .NEF (D1H/D1X), Nikon .NEF (E5000/E5700) y Sigma - Foveon .x3f, de video AVI y MOV (Quicktime) y de audio WAV y DSS. Además este programa ofrece la posibilidad de chequear las unidades en busca de errores.Fundelete: Este programa gratuito reemplaza la Papelera de Reciclaje estándar con un nuevo sistema de eliminación de archivos que, además, permite recuperar aquellos datos que hayan sido borrados por error. El programa funciona no sólo con los archivos que se hayan enviado a la Papelera de Reciclaje o hayan sido borrados desde el Explorador de Windows, sino también con aquellos que hayan sido eliminados desde cualquier otro programa.Easy Recovery Pro: La versión de evaluación de este programa permite recuperar la información borrada. Primero realiza un análisis del disco para ver si no hay problemas físicos. Después, reconstruye los archivos que se deseen recuperar.Drive Rescue: Permite encontrar y recuperar datos perdidos o borrados en los discos rígidos, inclusive si la tabla de particiones está mal, corrupta, o no existe.

Esta herramienta gratuita recupera, además, áreas críticas como la tabla de particiones, sector de arranque (boot record), FAT, etc. Es muy sencillo de utilizar, simplemente se puede navegar con él al estilo del Explorador de Windows, mientras se visualizan archivos y carpetas borrados, y con un simple botón derecho recupera el o los archivos borrados (directorios y subdirectorios incluidos).

Hay que tener presente que estas aplicaciones no pueden recuperar archivos perdidos a causa de problemas físicos de las unidades. (Eso implica el uso del scandisk o herramientas más poderosas de reparación de discos como el Norton Disk Doctor).

Otra opción para recuperar un archivo borrado es utilizar una herramienta que restaure el nombre original del archivo y vuelva a marcar los segmentos antes de que Windows o una de sus aplicaciones le escriba encima.

Si se utiliza Windows XP o 2000, hay que asegurarse de que el programa elegido sea capaz de leer el sistema de archivos de su disco duro, ya sea FAT32 o NTFS. Si no se está seguro del tipo de formato que usa el disco rígido, ir a Mi PC, pulsar el botón derecho sobre el icono de la unidad de discos, seleccione Propiedades y mirar a la derecha de “Sistema de archivos”.

Cuando se formatea el disco rígido, se crea el índice que localiza a cada archivo en la unidad de disco. Windows 98 y Windows Me usan el sistema de archivos FAT o FAT32. Windos XP y 2000 usan FAT32 o el Sistema de Archivos de NT (NTFS). Este índice es conocido como la Tabla de asignación de archivos (FAT) en FAT32 y la Tabla de archivos maestra (MFT) en NTFS. Si cualquiera de éstas es dañada por un virus o se le escribe encima completamente al formatear la unidad, Windows no tiene manera de localizar los archivos de la unidad.

Un programa de recuperación de datos puede restaurar la FAT o la MFT usando copias de seguridad, o reconstruir el índice. Pero si el índice no se puede arreglar, un buen programa de recuperación todavía pudiera examinar la unidad de discos para identificar y recuperar algunos de sus archivos perdidos. Servicios online como herramientas que pueden descargarse de internet nos ayudaran a arreglar el percance y restaurara la información accidentalmente eliminada.

Estas son algunas de las posibilidades:

Servicios Onlinee-ROL: es un servicio online que en pocos segundos busca en la unidad seleccionada de la PC (el rígido, un disquete, unidad Flash, etc.), indica cuáles son posibles de recuperación y lo hace. Todo en pocos minutos y español.

Sólo es cuestión de ir a "Recuperar archivos", esperar a que se presente el navegador del sistema con el detalle de todos los archivos o carpetas de la unidad indicada. Luego, los que tengan la marca roja indican que es material oportunamente borrado pero posible de ser recuperado. Se selecciona, se ordena recuperar, se elige un destino para el archivo recuperado y listo.

Aplicaciones

Existe un buen número de aplicaciones gratuitas que pueden descargarse de la red, como son:INSPECTOR File Recovery 4.0 Funciona tanto para sistemas FAT 12/16/32 o NTFS. Encuentra automáticamente las unidades de disco aunque los sectores de booteo o la tabla de asignación de archivos (FAT) hayan sido borrados o estén defectuosos, reconstruye los archivos con la hora y fecha originales, guarda datos reconstruidos de unidades de red y reconstruye datos en los que no exista posible indicación del directorio al que pertenecen. PC Inspector File Recovery es multilingüe e incluye el idioma español.Handy Recovery: es muy fácil de usar y rápido pero no trabaja con otras unidades como ZIP o tarjetas Flash. Contiene herramientas de filtro que permiten presentar en la interfaz sólo los archivos o carpetas posibles de ser recuperados. Resulta muy interesante la completa información que presenta la ventana de trabajo que permite ver la fecha de creación de los archivos, por ejemplo, incluso tras varias regrabaciones. Además recupera archivos eliminados por virus o problemas de soft.Restoration Antes de comenzar su tarea, este programa escanea la unidad, presenta una lista de todos los archivos recuperables y luego sólo es cuestión de seleccionar los que se necesitan e indicar dónde ubicarlos. El programa no requiere instalación, funciona de manera autónoma y, una de sus características más interesantes, se puede correr desde un disquete. Esta aplicación es totalmente gratuita, compatible con sistemas de archivo FAT y NTFS y con tarjetas de memoria de cámaras fotográficas.PC Inspector Smart Recovery: Es una herramienta específica para recuperar datos eliminados de unidades de memoria del tipo tarjeta como las Flash, Smart Media, SONY Memory Stick, IBM Micro Drive, Multimedia Card, Secure Digital Card(SD) y otras similares que se utilizan especialmente en cámaras de fotos o de video digitales. Permite recuperar no sólo imágenes sino también video y sonido. Soporta los formatos de imagen .JPG, .TIF, .BMP, .GIF, Canon .CRW , Fuji .RAF , Olympus .ORF (E-XX), Olympus .ORF (C5050), Kodak .DCR, Minolta .MRW, Nikon .NEF (D1H/D1X), Nikon .NEF (E5000/E5700) y Sigma - Foveon .x3f, de video AVI y MOV (Quicktime) y de audio WAV y DSS. Además este programa ofrece la posibilidad de chequear las unidades en busca de errores.Fundelete: Este programa gratuito reemplaza la Papelera de Reciclaje estándar con un nuevo sistema de eliminación de archivos que, además, permite recuperar aquellos datos que hayan sido borrados por error. El programa funciona no sólo con los archivos que se hayan enviado a la Papelera de Reciclaje o hayan sido borrados desde el Explorador de Windows, sino también con aquellos que hayan sido eliminados desde cualquier otro programa.Easy Recovery Pro: La versión de evaluación de este programa permite recuperar la información borrada. Primero realiza un análisis del disco para ver si no hay problemas físicos. Después, reconstruye los archivos que se deseen recuperar.Drive Rescue: Permite encontrar y recuperar datos perdidos o borrados en los discos rígidos, inclusive si la tabla de particiones está mal, corrupta, o no existe.

Esta herramienta gratuita recupera, además, áreas críticas como la tabla de particiones, sector de arranque (boot record), FAT, etc. Es muy sencillo de utilizar, simplemente se puede navegar con él al estilo del Explorador de Windows, mientras se visualizan archivos y carpetas borrados, y con un simple botón derecho recupera el o los archivos borrados (directorios y subdirectorios incluidos).

Hay que tener presente que estas aplicaciones no pueden recuperar archivos perdidos a causa de problemas físicos de las unidades. (Eso implica el uso del scandisk o herramientas más poderosas de reparación de discos como el Norton Disk Doctor).

Recuperando los

emails

Si usamos un cliente de correo (Outlook o similares) para administrar nuestras cuentas (ya sean de POP3 o de webmail), probablemente cuando creemos que eliminamos un correo, en realidad solo lo sacamos del programa pero no del servidor. Esto, claro está, depende de la configuración del programa. Por ejemplo en el Outllok, podemos ir a Herramientas/cuentas (seleccionar una)/propiedades/opciones avanzadas y ver Entregas.

Si la casilla "mantener una copia de los mensajes en el servidor" está tildada entonces no hay problema: hay una copia del mensaje en el servidor. Sólo será cuestión de entrar a la cuenta vía web (todos los servicios de correo aún POP3 tienen esta opción. Chequear con el proveedor de Internet) y tomar el mensaje.

Ya que estamos podemos configurar esta opción del Outlook:

-Dejar que todo mensaje deje una copia por siempre: No es recomendable, hará que la casilla se llene enseguida

-Establecer una cantidad límite de días en los que se va a mantener la copia. Tras esos días se borrarán solos: se tilda esa casilla y se coloca la cantidad de días

-Eliminar del servidor solo cuando hagamos lo propio desde Elementos Eliminados: se tilda esa casilla y listo.

Consejos para la recuperación de datos

Si usamos un cliente de correo (Outlook o similares) para administrar nuestras cuentas (ya sean de POP3 o de webmail), probablemente cuando creemos que eliminamos un correo, en realidad solo lo sacamos del programa pero no del servidor. Esto, claro está, depende de la configuración del programa. Por ejemplo en el Outllok, podemos ir a Herramientas/cuentas (seleccionar una)/propiedades/opciones avanzadas y ver Entregas.

Si la casilla "mantener una copia de los mensajes en el servidor" está tildada entonces no hay problema: hay una copia del mensaje en el servidor. Sólo será cuestión de entrar a la cuenta vía web (todos los servicios de correo aún POP3 tienen esta opción. Chequear con el proveedor de Internet) y tomar el mensaje.

Ya que estamos podemos configurar esta opción del Outlook:

-Dejar que todo mensaje deje una copia por siempre: No es recomendable, hará que la casilla se llene enseguida

-Establecer una cantidad límite de días en los que se va a mantener la copia. Tras esos días se borrarán solos: se tilda esa casilla y se coloca la cantidad de días

-Eliminar del servidor solo cuando hagamos lo propio desde Elementos Eliminados: se tilda esa casilla y listo.

Consejos para la recuperación de datos

- Defragmentar regularmente la unidad: cuanto más repartida esté la info más difícil de recuperar

- Estas herramientas recomiendan su instalación en un segundo disco o partición, de tal manera de enviar a otro lado los archivos recuperados.

- Ya sea con programas u online, antes de trabajar sobre el rígido o una tarjeta Flash, lo mejor es hacer la prueba con un disquete. Si esta muy usado (con sucesivas "capas" de grabaciones), mejor.

Además, los

responsables de PC Inspector recomiendan, para asegurar mayor eficacia en la

recuperación de archivos, lo siguiente:

- No guardar archivos importantes en el directorio raíz: Los archivos que se guardan en el directorio raíz son sensibles a perderse por formateo rápido, porque las entradas de archivo se encuentran en ese lugar. Evite guardar archivos directamente en la raíz ya que el archivo desaparece si se daña la entrada del directorio. En una emergencia puede recuperar datos muy rápidamente si está en un subdirectorio.

- No guardar datos importantes en unidades de pequeña capacidad: La probabilidad de recuperación es menor cuanto más pequeña sea la capacidad del disco.

1.7. PROTEGER LA CONFIDENCIALIDAD DE LA INFORMACIÓN

1.7.1 PROTEGE CON CONTRASEÑAS LOS DOCUMENTOS.

Antes de proteger cualquier documento, recomendamos que cree una copia de seguridad del archivo sin contraseña, en caso de olvidar la contraseña en el futuro y así evitar la pérdida de datos.

A aquellos usuarios que creen archivos de Microsoft Word o Microsoft Excel y que desean que los mismos permanezcan confidenciales o que sólo sean vistos por las personas que lo deban ver, les convendrá habilitar una contraseña para el archivo de Microsoft Word o Microsoft Excel en cuestión, y de esta forma mantener protegido su contenido.

Para ello enumeramos los siguientes pasos:

1.- Abra Microsoft Word o Microsoft Excel y también abra el documento que desee proteger con contraseña.

2.- Haga clic en “Archivo”.

3.- Haga clic en “Guardar como”.

4.- En la ventana de “Guardar como”, haga clic en la opción “Herramientas” en la esquina superior derecha de la ventana.

5.- En el menú que se nos presenta seleccionamos “Opciones de Seguridad” y allí debemos especificar una contraseña usada para abrir el archivo y otra para modificar el archivo.

1.- Abra Microsoft Word o Microsoft Excel y también abra el documento que desee proteger con contraseña.

2.- Haga clic en “Archivo”.

3.- Haga clic en “Guardar como”.

4.- En la ventana de “Guardar como”, haga clic en la opción “Herramientas” en la esquina superior derecha de la ventana.

5.- En el menú que se nos presenta seleccionamos “Opciones de Seguridad” y allí debemos especificar una contraseña usada para abrir el archivo y otra para modificar el archivo.

Contraseña de Apertura:

Al ingresar una contraseña para esta opción hará que el usuario que ingrese la contraseña correcta sólo pueda leer el archivo.

Contraseña de Escritura:

Al ingresar una contraseña para esta opción hará que sólo los usuarios que conozcan la contraseña correcta puedan modificar y guardar los cambios en el archivo. Tenga en cuenta que es muy fácil que un usuario que acceda al documento pueda copiar y pegar su contenido en otro documento que no esté protegido con contraseña y modificar y guardar su contenido según desee.

PROTEGER CARPETA CON CONTRASEÑA

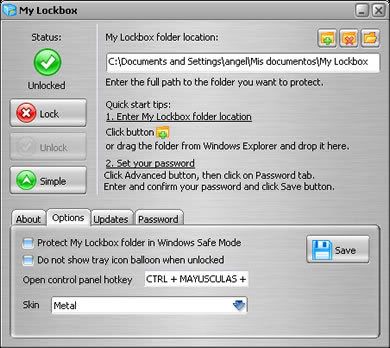

Ahora toca el turno de mencionar una aplicación que hace esta tarea de una manera mas sencilla, se trata de My LockBox que es un programa que nos permite proteger cualquier directorio asignándole una contraseña .

La carpeta protegida por My Lockbox se esconde de cualquier otro usuario y no puede ser accedida a menos que introduzcas el password correspondiente, esta aplicación es muy fácil de utilizar ya que cuenta con un panel de control desde el cual podemos cambiar la ubicación de la carpeta que queramos proteger asi como activar y desactivar la protección.

- Fácil de utilizar

- Posibilidad de proteger cualquier carpeta en el sistema.

- La carpeta protegida es inaccesible incluso por los administradores a menos que proporciones la clave.

- Soporta Windows XP x64

1. INVESTIGAR: POLITICAS DE RESGUARDO, FRECUENCIA, ELABORAR RESPALDO, UTILERIAS DE RESPALDO Y RECUPERACION Y GENERAR DOCUMENTO DE WORD.

2. REALIZAR UN RESUMEN DE LOS TEMAS INVESTIGADOS Y ELABORAR UNA PRESENTACIÓN MINIMO CON DE 20 DIAPOSITIVAS

3. REALIZAR UN RESPALDO DE LOS DOCUMENTOS Y LA PRESENTACIÓN EN UN CD, SIGUIENDO LAS POLITICAS DE RESPALDO (IDENTIFICAR CON ETIQUETAS)

FECHA DE ENTREGA: MARTES 06 DE MARZO DE 2012

Fuente: http://www.webadictos.com.mx/2008/01/08/proteger-carpeta-con-contrasena-en-windows/

Esta es una recopilación de información de varios sitios, para mas información clickear los enlaces de la fuente.

Este comentario ha sido eliminado por el autor.

ResponderEliminar